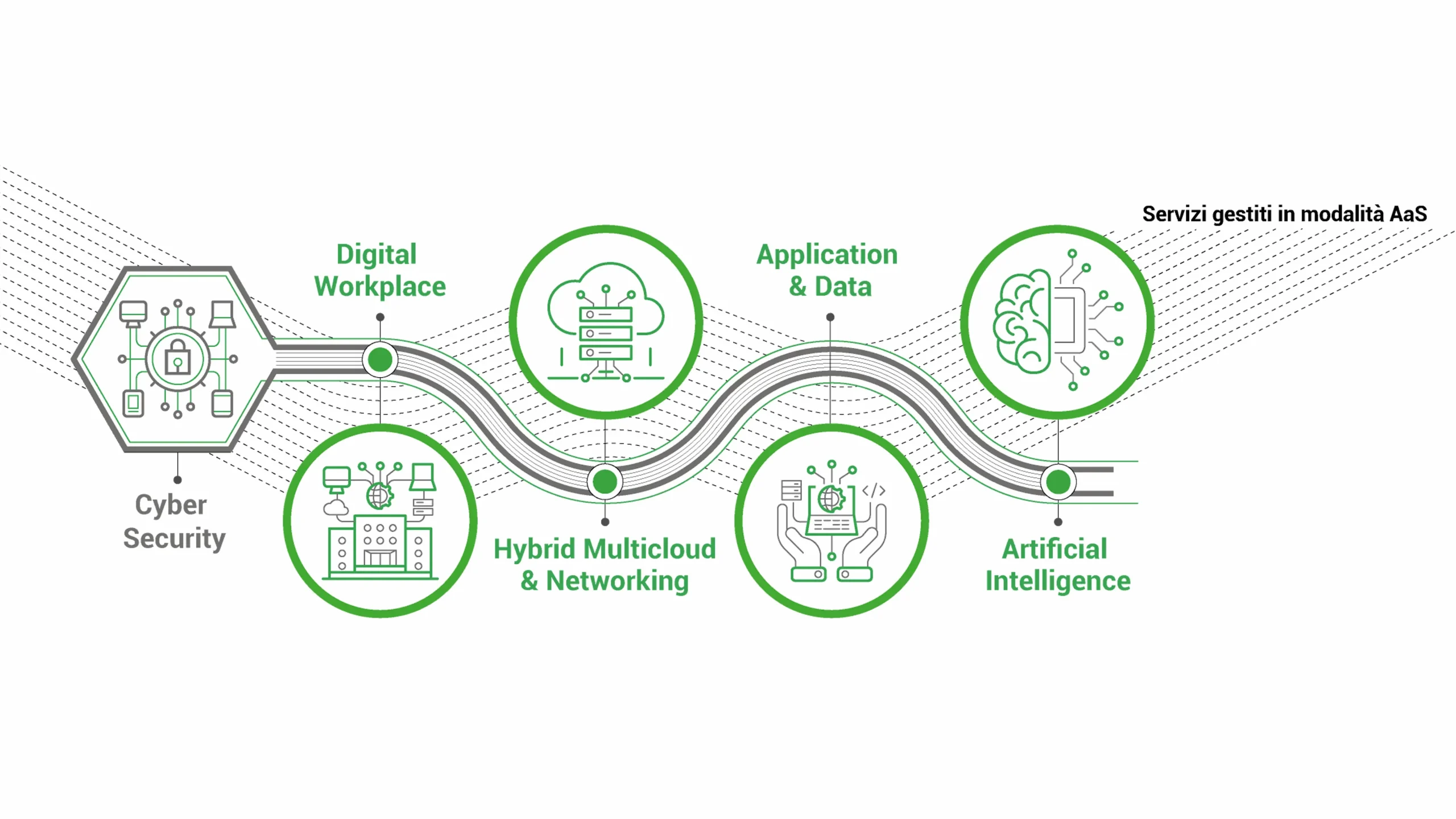

Partner della Business Evolution

Soluzioni

Potenziamo le imprese con competenze e soluzioni innovative

Cyber Security

Proteggiamo a 360° i sistemi e gli asset critici delle aziende attraverso la definizione e l’esecuzione di Security Strategy solide e personalizzate, che integrano soluzioni tecnologiche all’avanguardia e servizi di monitoring h24.

Digital Workplace

Produttività, efficienza, engagement e benessere: con i nostri servizi e soluzioni tailor-made, siamo al fianco delle aziende in tutto il percorso di modernizzazione del paradigma lavorativo.

Hybrid Multicloud & Network

Progettiamo, implementiamo e governiamo modelli cloud ibridi che rispondono alle esigenze di performance, innovazione e resilienza delle aziende. Le aiutiamo a essere competitive e flessibili attraverso percorsi di adoption personalizzati.

Application & Data

Orchestriamo servizi, soluzioni e tecnologie che garantiscono ai nostri clienti infrastrutture performanti su cui fondare la crescita del business. I nostri servizi gestiti si estendono da specifiche aree tecnologiche a tutto il comparto IT.

Artificial Intelligence

Sfruttare le potenzialità dell’AI permette di innovare ed ottimizzare, incrementando produttività, soddisfazione del cliente, engagement e benessere per i lavoratori.

Managed Services

Garantiamo la possibilità al tuo team di concentrarsi sul core business della tua azienda, garantendoti affidabilità, velocità, agilità, massima sicurezza ed elevati standard di servizio.