Vulnerability assessment: cos’è, come funziona e a cosa serve

Data: 1 Luglio 2025L’ipotesi che i sistemi informativi aziendali non abbiano vulnerabilità al loro interno è remota. Un sistema IT è una sorta di organismo il cui funzionamento dipende dall’interazione di molteplici componenti, come gli applicativi, l’hardware, il software e i protocolli di comunicazione; ognuno di questi può nascondere delle falle che, a loro volta, possono essere sfruttate dai malintenzionati per compromettere l’operatività aziendale o per ottenere un accesso non autorizzato ai suoi dati.

Prevenire è sempre meglio che curare, anche nel mondo della sicurezza informatica. E la prevenzione parte proprio con un processo di Vulnerability Assessment.

Cos’è il vulnerability assessment (e cosa non è)

Il Vulnerability Assessment (VA) è un processo strutturato e multi-fase volto a identificare, valutare e mitigare le vulnerabilità presenti nei sistemi informativi aziendali. È fondamentale per la sicurezza informatica, poiché in un ecosistema IT complesso le falle sfruttabili dai malintenzionati sono una realtà costante.

È importante distinguere: l’assessment non si limita alla semplice scansione delle vulnerabilità (la cosiddetta vulnerability scan). Quest’ultima è una fase importante del processo, ma il Vulnerability Assessment è qualcosa di ben più ampio.

Si tratta di un processo completo che parte dall‘identificazione degli asset digitali dell’azienda, prosegue con la scansione delle vulnerabilità e si estende fino alla definizione e all’implementazione di attività concrete di remediation o mitigation. Prevenire è sempre meglio che curare e, in questo contesto, la prevenzione efficace inizia proprio con un Vulnerability Assessment.

Scopri come un servizio di cybersecurity professionale può supportare la tua azienda nella protezione dalle minacce.

A cosa serve una valutazione delle vulnerabilità

Il Vulnerability Assessment (VA) non è solo una buona pratica, ma un elemento chiave della strategia di cybersecurity aziendale. La sua esecuzione periodica porta benefici tangibili, fondamentali per proteggere la tua organizzazione in un panorama di minacce in continua evoluzione.

Ecco a cosa serve una valutazione delle vulnerabilità:

- Prevenire attacchi informatici: identificare proattivamente le falle e i punti deboli nei sistemi informativi aziendali permette di intervenire prima che questi possano essere scoperti e sfruttati dai cybercriminali, bloccando potenziali attacchi.

- Migliorare la postura di sicurezza: il VA fornisce una fotografia accurata e dettagliata dello stato di salute dell’infrastruttura IT. Questa visione chiara consente di comprendere dove si annidano i maggiori rischi e quali aree necessitano di rinforzi, migliorando la resilienza complessiva.

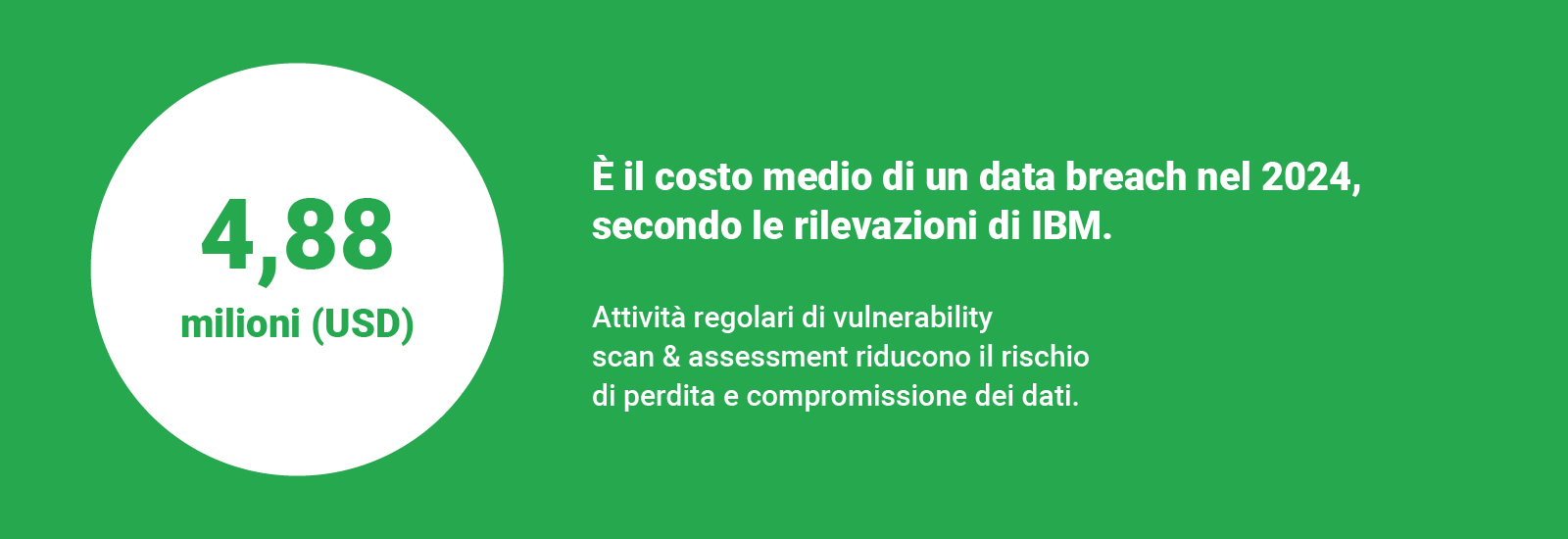

- Proteggere dati e reputazione: agire sulle vulnerabilità previene data breach e incidenti di sicurezza. Questo salvaguarda le informazioni sensibili dell’azienda e dei clienti, evitando danni finanziari diretti e preservando la reputazione del brand, essenziale per la fiducia del mercato.

- Prioritizzare gli interventi: uno degli output del VA è la classificazione delle vulnerabilità in base alla loro criticità. Questo permette al tuo team IT di prioritizzare gli interventi di remediation, concentrando le risorse dove il rischio è maggiore e ottimizzando l’efficacia delle azioni correttive.

- Dimostrare impegno verso la sicurezza: eseguire un assessment in forma periodica dimostra a clienti, partner commerciali e stakeholder esterni l’impegno costante dell’azienda verso la sicurezza informatica. Ciò contribuisce a mantenere alta la reputazione e a rafforzare le relazioni di business.

Adottare un Vulnerability Assessment è un passo proattivo e strategico per contrastare i rischi cyber e costruire una difesa informatica robusta.

Vulnerability assessment vs penetration test: quali sono le differenze

Spesso, al Vulnerability Assessment (VA) si associa un’attività più invasiva nota come Penetration Test (o ethical hacking). Sono attività complementari, ma con obiettivi e metodologie ben distinti che possono certamente lavorare in sinergia per una difesa informatica completa.

Ecco un confronto diretto tra le due pratiche:

| Criterio | Vulnerability Assessment (VA) | Penetration Test (PT) |

| Obiettivo | Identifica e classifica le vulnerabilità. Ha un approccio “largo”, cercando tutte le possibili debolezze. | Sfrutta attivamente le vulnerabilità per simulare un attacco reale. Ha un approccio “profondo” su specifici percorsi. |

| Metodologia | In gran parte automatizzato attraverso scanner specifici. È un’attività non invasiva, che non cerca di compromettere i sistemi. | Combina strumenti automatici e un’intensa attività manuale di ethical hacking. È un’attività invasiva, che tenta di violare i sistemi. |

| Frequenza | Andrebbe eseguito periodicamente, ad esempio con cadenza trimestrale o mensile, per un monitoraggio continuo. | È più sporadico, tipicamente annuale o al rilascio di nuovi sistemi e servizi critici, per una validazione approfondita. |

| Output | Produce un report completo delle vulnerabilità rilevate, con un punteggio di rischio per la prioritizzazione. | Dimostra se e come un sistema può essere violato, fornendo una prova concreta delle vulnerabilità sfruttabili. |

Il Vulnerability Assessment e il Penetration Test sono strumenti potenti quando usati in modo strategico. Per un approfondimento dettagliato, ecco un approfondimento sulle loro specifiche.

Come funziona un’attività di vulnerability assessment

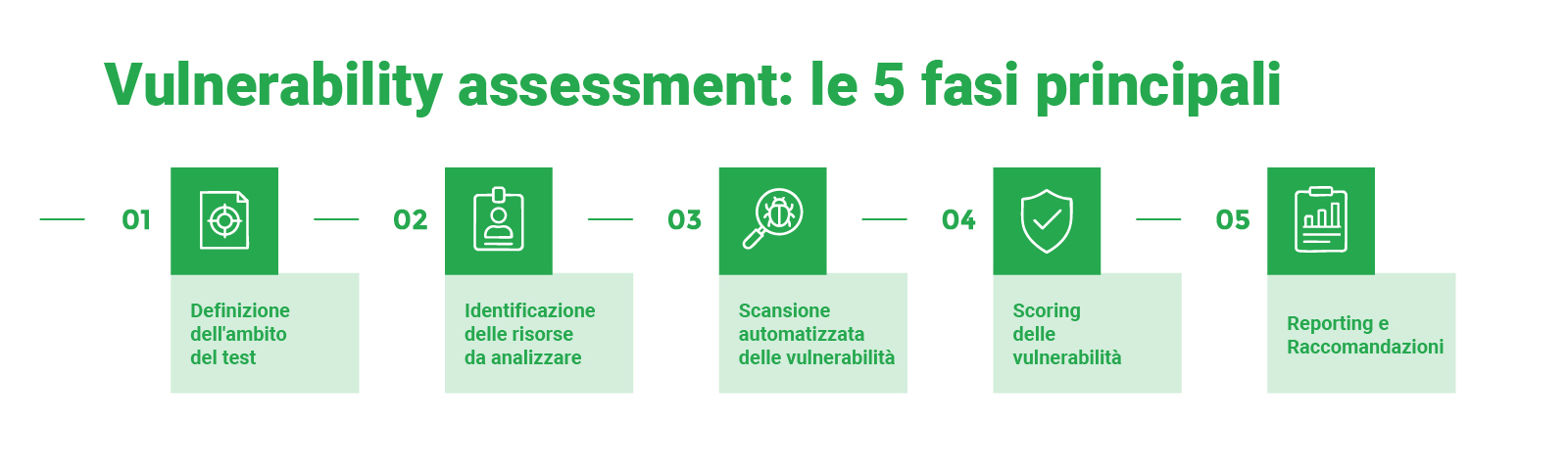

L’esecuzione di un Vulnerability Assessment (VA) è un processo strutturato. Per garantire un’efficacia massima e un reale miglioramento della postura di sicurezza, si articola in diverse fasi, ciascuna con un obiettivo specifico.

Ecco nel dettaglio come si svolge un’attività di vulnerability assessment:

- Definizione dell’ambito (Scoping): la fase preliminare consiste nell’identificare con precisione quali asset digitali sottoporre a indagine. Questo include reti, server, applicazioni, database e infrastrutture critiche. È fondamentale definire il perimetro per un’analisi mirata e ottenere le necessarie autorizzazioni dai relativi owner aziendali.

- Scansione (Scanning): una volta definito l’ambito, si utilizzano strumenti automatici e piattaforme apposite per eseguire la scansione degli asset. Questa fase rileva le vulnerabilità note, i difetti di configurazione e le debolezze comuni, avvalendosi spesso di meccanismi di alerting pre-configurati.

- Analisi e validazione: i risultati della scansione possono essere numerosi. In questa fase, l’intervento esperto è determinante per analizzare le vulnerabilità rilevate, eliminare i potenziali falsi positivi e capire quali possano essere effettivamente sfruttate dai cyber criminali. Si definisce uno scoring di ogni vulnerabilità, un indice di criticità da cui dipende la priorità di intervento.

- Reporting: tutti i dati raccolti, le analisi effettuate e i punteggi di rischio confluiscono in un report dettagliato. Questo documento viene presentato ai responsabili aziendali, in particolare al CISO, illustrando le vulnerabilità trovate, il loro livello di rischio e le raccomandazioni specifiche per la risoluzione.

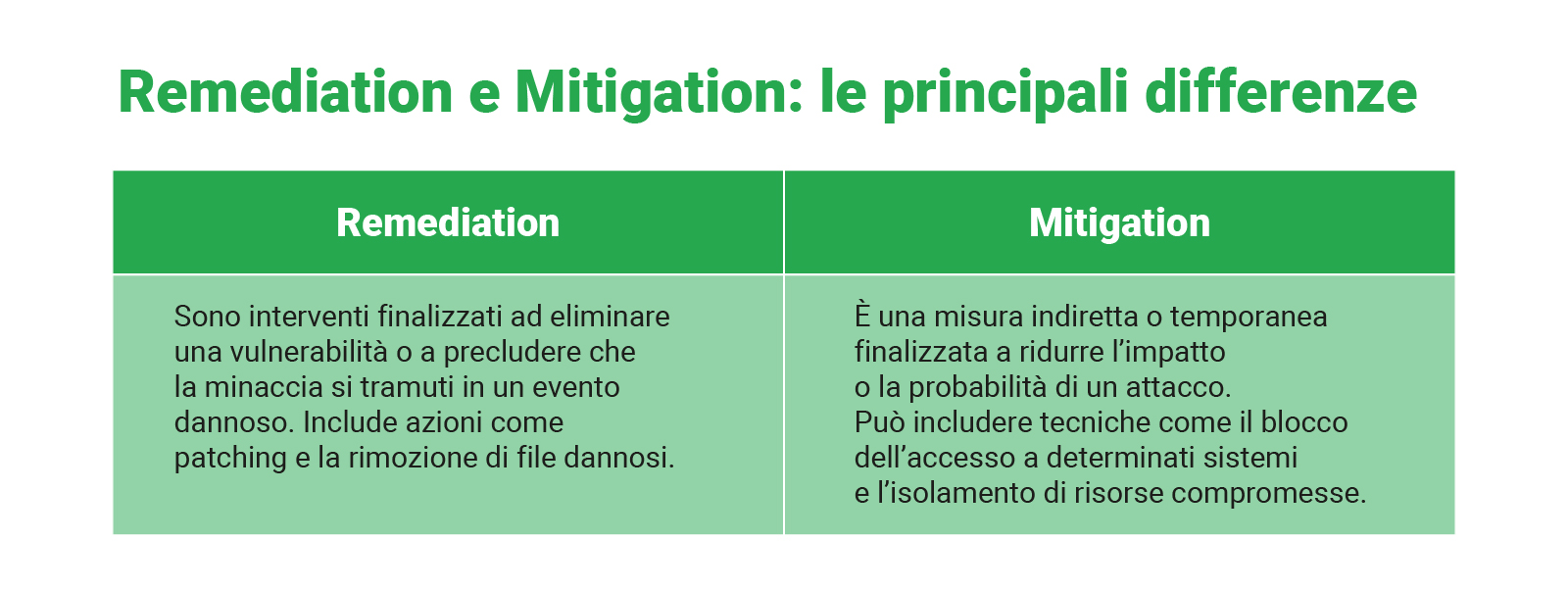

- Remediation e Mitigation: l’ultima fase, cruciale, consiste nell’implementare le azioni correttive. Si tratta di risolvere (remediation) o mitigare (mitigation) le vulnerabilità identificate, applicando patch, modificando configurazioni o riprogettando parti dei sistemi. Se il VA è eseguito da un partner esterno, vengono proposte le attività più efficaci e meno invasive, basate sull’esperienza dei consulenti.

Eseguire periodicamente questa procedura può trasformare il Vulnerability Assessment in un vero e proprio strumento di protezione dell’ecosistema digitale della tua azienda.

Quando è necessario eseguire un vulnerability assessment

Il Vulnerability Assessment (VA) è una pratica di sicurezza da integrare con regolarità per proteggere la tua azienda, ma ci sono cadenze e momenti specifici in cui farlo può essere ancora più strategico per il business.

Vediamo quando è indispensabile eseguire un Vulnerability Assessment:

- Periodicamente: è consigliabile eseguire il VA con cadenza regolare (ad esempio, trimestralmente o mensilmente) per monitorare costantemente lo stato di salute dei sistemi e mantenere una strategia di sicurezza proattiva.

- Dopo modifiche infrastrutturali significative: l’introduzione di nuovi server, dispositivi di rete o software può generare vulnerabilità. Un VA post-modifica è essenziale per validare la sicurezza del nuovo setup.

- Prima del rilascio di nuove applicazioni o servizi: un VA approfondito previene l’introduzione di nuove falle di sicurezza al momento del lancio di nuove soluzioni.

- Per requisiti di conformità normativa: normative come GDPR, PCI DSS o DORA richiedono valutazioni periodiche. Il VA dimostra e mantiene la conformità agli standard di settore.

- In seguito a un incidente di sicurezza: dopo un data breach o un incidente, un VA è indispensabile per identificare la causa primaria dell’attacco e altre vulnerabilità non ancora sfruttate, prevenendo futuri pericoli.

I vantaggi di un approccio periodico alla sicurezza

In un panorama di minacce in costante evoluzione, la sicurezza informatica non può più essere un’attività reattiva. Un approccio sporadico, infatti, può esporre il business a rischi elevati. Il monitoraggio continuo è infatti sempre consigliato.

Il concetto di Continuous Vulnerability Assessment sta emergendo come la buona prassi nel mondo enterprise. Analizzare periodicamente l’ecosistema IT alla ricerca di vulnerabilità critiche trasforma la sicurezza in una strategia proattiva. Questo assicura anche una gestione dinamica del rischio, garantendo la resilienza del business nel lungo periodo, permette di identificare e mitigare le falle non solo al momento dell’emersione, ma con costanza, prevenendo danni finanziari e reputazionali.

Un piano di remediation, infatti, non è mai definitivo, ma evolve con le nuove minacce. Adottare questa metodologia significa proteggere l’azienda in modo costante, rafforzandone la posizione sul mercato.

FAQ sul vulnerability assessment

La protezione della tua infrastruttura IT è fondamentale. Qui rispondiamo alle domande più frequenti sul Vulnerability Assessment per fare chiarezza.

Quanto tempo richiede un vulnerability assessment?

Il tempo necessario per un Vulnerability Assessment varia in base alla dimensione e alla complessità dell’infrastruttura da analizzare. Può richiedere da pochi giorni per sistemi circoscritti a diverse settimane per ecosistemi IT complessi e distribuiti. La fase di scansione è relativamente rapida, ma l’analisi approfondita dei risultati e la preparazione del report finale richiedono tempo e competenza specialistica.

Un vulnerability assessment può interrompere l’operatività aziendale?

Un Vulnerability Assessment ben pianificato e condotto da professionisti è progettato per essere non invasivo e non dovrebbe interrompere l’operatività aziendale. Gli strumenti di scansione delle vulnerabilità operano generalmente senza influenzare le performance dei sistemi. Tuttavia, una fase di scoping accurata e una stretta collaborazione con il team IT interno sono essenziali per garantire che l’attività si svolga senza impatti indesiderati.

Quali sono i migliori software per il vulnerability assessment?

Esistono diversi software leader nel settore per il Vulnerability Assessment, sia commerciali che open source. Tra i più noti si possono citare Nessus, Qualys e OpenVAS. È importante ricordare che il software è uno strumento: il vero valore aggiunto risiede nell’esperienza e nella competenza degli analisti che configurano, eseguono le scansioni, interpretano i risultati e formulano le raccomandazioni di remediation.

Cosa succede dopo aver ricevuto il report del vulnerability assessment?

Dopo aver ricevuto il report del Vulnerability Assessment, la fase successiva è cruciale: si entra nell’ambito della remediation e mitigation. L’azienda, o un partner specializzato, deve analizzare le vulnerabilità individuate, prioritizzarle in base al loro livello di rischio e implementare le azioni correttive. Queste possono includere l’applicazione di patch, la modifica di configurazioni, la riprogettazione di componenti o l’implementazione di nuove policy di sicurezza. È fondamentale prevedere una nuova verifica per confermare l’efficacia degli interventi.