Microsoft ha abilitato la MFA su tutti i tenant predisposti!

Data: 15 Novembre 2023Nell’ottica della continua evoluzione dei suoi prodotti e piattaforme, Microsoft ha annunciato nel 2023 un passo significativo in avanti per rafforzare le misure di sicurezza e migliorare i protocolli di autenticazione degli utenti, per il servizio cloud di Office 365.

A partire dal 9 novembre 2023, infatti, il gigante tecnologico ha abilitato l’Autenticazione mediante secondo fattore (MFA) attraverso le Politiche di Accesso Condizionale. Questa modifica è stata abilitata per tutti i clienti world wide, che risultano avere una licenza attiva di “Entra ID Piano 1” o “Entra ID Piano 2” oppure una sottoscrizione che la comprende, ovvero “Microsoft 365 E3” ,“Microsoft 365 E5”, “Enterprise Mobility e security E3”, “Enterprise Mobility e security E5”, “Microsoft 365 F1”,“Microsoft 365 F3”,“Microsoft 365 F5” e infine “Microsoft 365 Business Premium”.

Questo cambiamento, fondamentale, ha segnato una pietra miliare nel rafforzare la sicurezza e l’integrità degli account contenuti all’interno del servizio.

L’aggiornamento per la sicurezza dei tenant

Ripercorriamo rapidamente le tappe dell’aggiornamento. Agli inizi di novembre 2023, il gigante di Redmond ha inviato una comunicazione ufficiale ai propri clienti, rivolta agli “Amministratori Globali”. Mediante una mail veniva spiegato l’aggiornamento cruciale, che migliora la sicurezza dei tenant. In particolare, durante il periodo tra il 9 novembre e il 31 dicembre 2023, sono state introdotte 2 nuove Politiche di Accesso Condizionale, gestite direttamente da Microsoft.

Questi 2 nuovi criteri sono stati denominati autenticazione a più fattori per gli amministratori che accedono ai portali di amministrazione Microsoft e autenticazione a più fattori per utenti con autenticazione a più fattori per utente o in inglese rispettivamente Multifactor authentication for admins accessing Microsoft Admin Portals e Multi-factor authentication for users with multi-factor authentication per user, entrambi inizialmente creati in modalità “report-only”. Questo significa che non hanno bloccato nessun accesso, ma hanno generato report sull’impatto che avranno sugli utenti quando verranno attivate effettivamente.

Dopo la creazione dei criteri nel tenant, gli amministratori hanno avuto 90 giorni per valutarli, configurarli ed eventualmente disabilitarli (anche se questo ultima azione risulta essere fortemente sconsigliata). Trascorso questo periodo, sono stati attivati. Una volta abilitati, gli utenti interessati avrebbero dovuto obbligatoriamente utilizzare l’autenticazione a più fattori in fase di log in, svolgendone la configurazione al primo accesso.

I 90 giorni prima dell’attivazione definitiva

Microsoft ha consigliato alcune azioni da intraprendere entro 90 giorni dalla creazione della politica, prima che venga attivata definitivamente:

- Esaminare gli effetti e i vantaggi della nuova politica. In caso non si desideri l’attivazione automatica, è possibile impostarla su Off. Questa configurazione può essere modificata in qualsiasi momento;

- Personalizzare la politica in base alle esigenze specifiche dell’organizzazione, ad esempio escludendo gli account di accesso d’emergenza o gli ip di navigazione delle sedi note;

- Verificare che tutti gli utenti soggetti a questa politica abbiano attivato e registrato almeno un secondo metodo di autenticazione

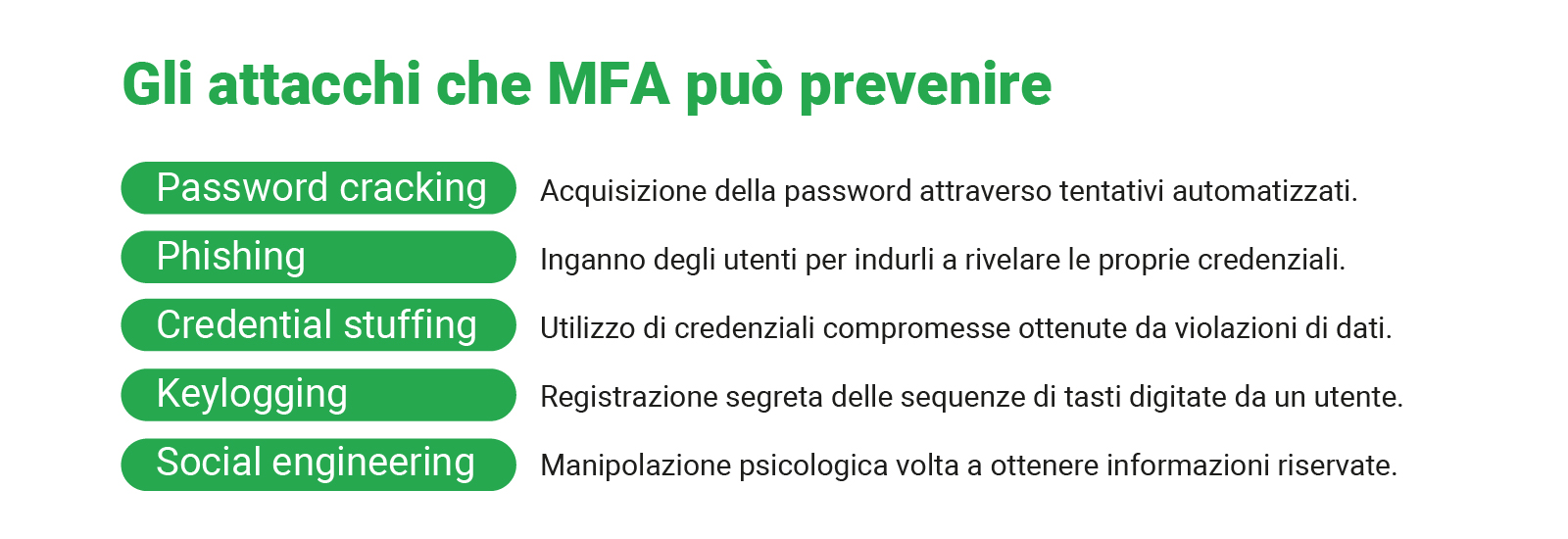

È cruciale comprendere che questa implementazione mira a rafforzare la sicurezza, offrendo un ambiente più protetto per gli utenti ed uno storage più sicuro per i propri dati. Infatti, con l’adozione del secondo fattore di autenticazione Microsoft dichiara che il 99,9% degli attacchi al mondo di Office 365 risulterebbe essere bloccato, come indicato nella documentazione ufficiale, visibile cliccando QUI