Shadow IT: che cos’è e quali sono i rischi per l’azienda

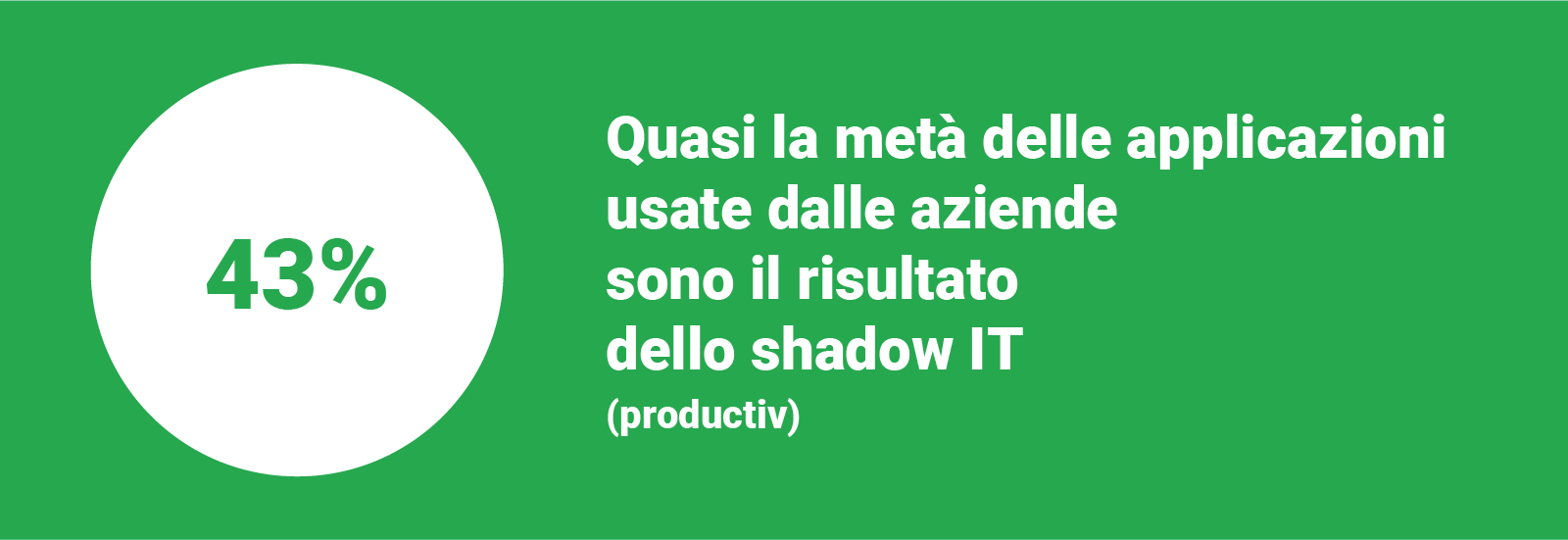

Data: 4 Giugno 2020Shadow IT è un’espressione che si riferisce a servizi di information technology implementati e utilizzati all’interno di un’azienda senza l’approvazione dei responsabili dell’IT.

È un elemento che può influire negativamente nell’applicazione di una strategia BYOD (Bring Your Own Device) e un fenomeno piuttosto diffuso tra gli utenti che, appunto, utilizzano device personali per lavoro.

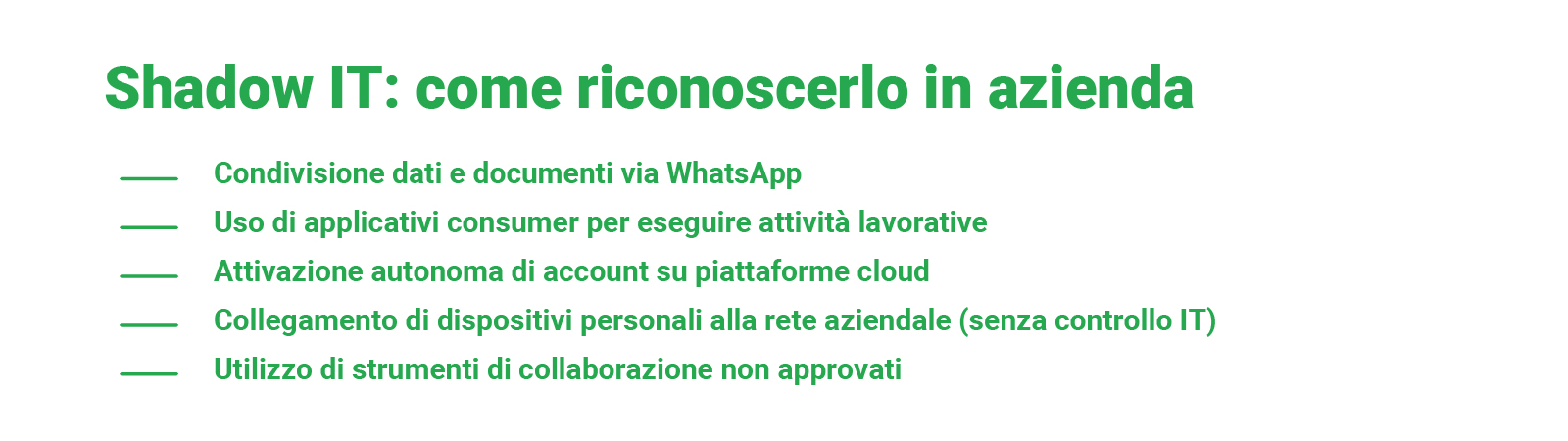

Questi utenti agiscono nell’ombra per una serie di attività relative alla condivisione dei dati, come ad esempio la sincronizzazione delle e-mail tra dispositivi mobili e desktop, ma anche all’utilizzo di chiavette, hard disk o servizi cloud per il backup, fino all’uso di applicazioni di messaggistica come WhatsApp.

Una serie di azioni che escono dal controllo degli amministratori di rete e che non sono conformi con le disposizioni stabilite dall’azienda, rischiando di compromettere l’efficienza dei servizi e la qualità della business continuity aziendale.

Shadow IT: una definizione neutra che può nascondere insidie

Lo shadow IT, come si è visto, può riferirsi a un hardware o a un software, all’interno di un’azienda, che non è supportato dal dipartimento IT centrale dell’organizzazione. Sebbene l’espressione abbia una etichetta neutra, il termine spesso porta con sé una connotazione negativa per via del fatto che il dipartimento IT non approva una determinata tecnologia o non sa che i dipendenti la utilizzano.

Nel recente passato, lo shadow IT era sovente il risultato dell’esigenza di un dipendente di accedere immediatamente a hardware, software o a un servizio web specifico senza affrontare i passaggi necessari per ottenere la tecnologia attraverso i canali aziendali.

Con la consumerizzazione dell’IT e del cloud computing, tuttavia, il significato si è esteso fino a includere la tecnologia personale che i dipendenti utilizzano sul lavoro (ad esempio, come si accennava prima, la politica BYOD) o una tecnologia che soddisfa le necessità di una particolare divisione aziendale, supportata da una terza parte che fornisce i servizi anziché tramite l’IT aziendale.

L’approccio delle aziende: chi accetta e chi teme lo shadow IT

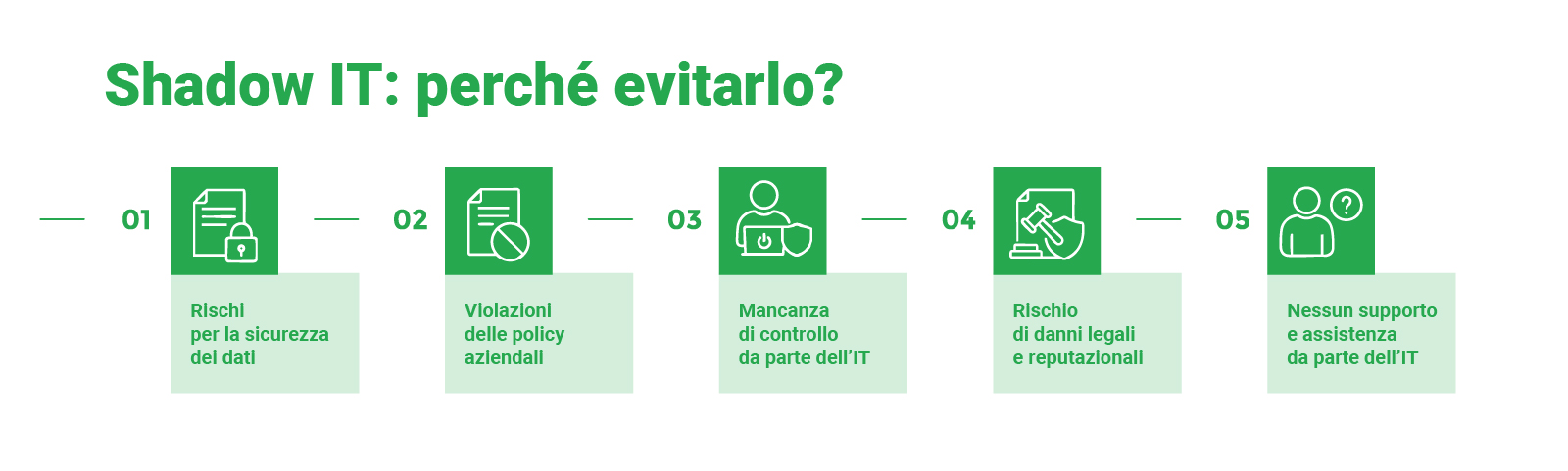

È evidente che lo shadow IT possa presentare dei rischi quando hardware e software utilizzati dai dipendenti, e non supportati, non sono sottoposti alle stesse misure di sicurezza applicate alle tecnologie implementate dall’azienda.

Inoltre, le tecnologie che operano a insaputa del reparto IT possono influire negativamente sull’esperienza utente di altri dipendenti, influenzando le performance della rete e creando situazioni in cui i protocolli di rete o delle applicazioni software vanno in conflitto. Lo shadow IT può anche diventare un problema di compliance quando, ad esempio, un dipendente archivia i dati aziendali nel proprio account di storage cloud personale.

Tuttavia, gli approcci nei confronti dello shadow IT possono essere vari.

I rischi potenziali potrebbero spingere un’organizzazione a tentare di eradicare il fenomeno. Alcuni amministratori IT temono inoltre che, permettendo il proliferare dello shadow IT, si possano creare silos di dati che impediscano alle informazioni di fluire liberamente all’interno dell’organizzazione.

Altri ritengono invece che, in un mondo dove il business risulta in rapida evoluzione, il reparto IT debba abbracciare lo shadow IT per non ostacolare l’innovazione a cui è correlato. Difatti, può essere considerato come un segnale, da parte dei collaboratori, di alcune mancanze nella tecnologia implementata in azienda. Un compromesso dunque potrebbe essere quello di tollerare lo shadow IT, rendendolo accettabile creando politiche per la sua supervisione e monitoraggio.

Tra le tecnologie shadow IT più diffuse troviamo smartphone, tablet e chiavette USB personali e poi app che includono Google Documenti, One drive di Microsoft, servizi di messaggistica istantanea e programmi di video conferenza fra i principali.

I rischi dello shadow IT e le soluzioni possibili

Quando i lavoratori di un’azienda possono ottenere ciò di cui hanno bisogno all’insaputa del team IT o senza la sua approvazione è difficile mantenere un livello di sicurezza informatica efficace all’interno dell’organizzazione. I controlli potrebbero non essere uniformi o, in alcuni casi inesistenti, alzando il rischio subire data breach.

Una problematica che si è verificata prima con la sfida di portare il dispositivo personale all’interno della sfera lavorativa (BYOD), nell’era degli smartphone e poi con l’Internet of Things (IoT) e i servizi cloud.

L’implementazione imminente della tecnologia 5G collegherà ancora più dispositivi ed endpoint alle reti aziendali, riportando di stretta attualità i rischi derivanti dal shadow IT. Entro il 2023, Gartner prevede che il numero di endpoint gestiti dal CIO medio triplicherà. I team che si occupano di sicurezza informatica dovranno quindi prepararsi all’assalto delle applicazioni IoT che si verificherà quando il 5G sarà ampiamente disponibile.

È abbastanza evidente che l’unico modo per proteggere la rete risulta essere quello di sapere esattamente cosa è connesso e come viene utilizzato. Quando le unità aziendali possono connettersi senza l’assistenza IT, ottenere la piena visibilità diventa complesso. Usando una metafora, per ridurre al minimo i rischi legati alla sicurezza, è essenziale per le aziende accendere una luce in ogni angolo buio della rete per evitare lacune di visibilità che possono creare problemi.

Il monitoraggio della rete è così un modo per vedere quali applicazioni sono in esecuzione e chi le sta eseguendo. Ma come attuarlo? Lanciando ad esempio un programma di rilevamento, monitoraggio e gestione delle risorse, soprattutto all’inizio di qualsiasi progetto IoT. Le organizzazioni possono anche sviluppare linee guida per dispositivi, servizi cloud e applicazioni di terze parti, nonché disporre un accesso limitato ad alcune applicazioni di terze parti non sicure, in altre parole una lista nera di dispositivi, applicazioni e servizi cloud che non risultano autorizzati.

Un’ulteriore strada può essere infine quella di spostare l’attenzione sul controllo a livello di identità, piuttosto che a livello di dispositivo. Rendendo autentico ciascun utente, anziché impostare una password standard per ciascun dispositivo, le organizzazioni possono comprendere i modelli di utilizzo e proteggersi meglio dalle vulnerabilità e dall’uso improprio.

Le organizzazioni potrebbero arrivare ad affidarsi all’apprendimento automatico, quindi a soluzioni di intelligenza artificiale, per contrassegnare tentativi di accesso insoliti, riducendo al minimo le minacce.